Katso tämä amiraali Grace Hopperin lainaus

”Elämä oli yksinkertaisempaa ennen toista maailmansotaa. Sen jälkeen meillä oli järjestelmiä ”

Joten mitä tämä todella tarkoittaa? Järjestelmien (tietokonejärjestelmien) keksimisen myötä lisääntyi verkostoitumisen erilaiset tarpeet, ja verkostoitumisen myötä tuli ajatus tietojen jakamisesta. Tänään tällä globalisaation aikakaudella, tietotekniikan kehityksen sekä helppokäyttöisyyden ja hakkerointityökalujen kehittämisen myötä, tulee tarvita tärkeiden tietojen turvallisuutta. Palomuurit saattavat tarjota tämän, mutta ne eivät koskaan ilmoita järjestelmänvalvojalle hyökkäyksistä. Sieltä tulee tarve erilaiselle järjestelmälle - eräänlaiselle tunnistusjärjestelmälle.

Tunkeutumisen havaitsemisjärjestelmä on vaadittu ratkaisu yllä olevaan ongelmaan. Se on samanlainen kuin kotisi tai minkä tahansa organisaation murtohälytysjärjestelmä, joka havaitsee ei-toivotut toimet ja hälyttää järjestelmänvalvojaa.

Se on eräänlainen ohjelmisto, joka on suunniteltu varoittamaan järjestelmänvalvojia automaattisesti, kun joku yrittää rikkoa järjestelmää haitallisten toimintojen avulla.

Nyt ennen kuin tutustut Tunkeutumisen tunnistusjärjestelmä , muistetaan lyhyesti palomuureista.

Palomuurit ovat ohjelmistoja tai laitteita, joita voidaan käyttää haitallisten hyökkäysten estämiseen järjestelmässä tai verkossa. Ne toimivat periaatteessa suodattimina, jotka estävät kaikenlaisen tiedon, joka voi uhata järjestelmää tai verkkoa. He voivat joko seurata muutamaa saapuvan paketin sisältöä tai valvoa koko pakettia.

Tunkeutumisen havaitsemisjärjestelmän luokitus:

IDS suojaa järjestelmätyypin perusteella:

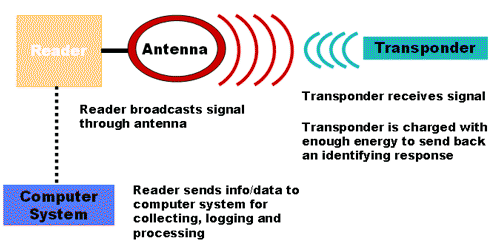

- Verkon tunkeutumisen havaitsemisjärjestelmä : Tämä järjestelmä valvoo yksittäisten verkkojen tai aliverkkojen liikennettä analysoimalla liikennettä jatkuvasti ja vertaamalla sitä kirjastossa tunnettuihin hyökkäyksiin. Jos hyökkäys havaitaan, hälytys lähetetään järjestelmänvalvojalle. Se sijoitetaan enimmäkseen verkon tärkeisiin kohtiin, jotta se voi pitää silmällä verkon eri laitteisiin suuntautuvaa liikennettä. IDS sijoitetaan pitkin verkon rajaa tai verkon ja palvelimen väliin. Tämän järjestelmän etuna on, että se voidaan ottaa käyttöön helposti ja edullisesti, eikä sitä tarvitse ladata kuhunkin järjestelmään.

Verkon tunkeutumisen havaitsemisjärjestelmä

- Isännän tunkeutumisen havaitsemisjärjestelmä : Tällainen järjestelmä toimii yksittäisissä järjestelmissä, joissa verkkoyhteyttä järjestelmään, ts. Pakettien saapumista ja lähtemistä, seurataan jatkuvasti ja myös järjestelmätiedostojen tarkastus suoritetaan, ja mahdollisten ristiriitojen varalta järjestelmänvalvojalle ilmoitetaan samasta. Tämä järjestelmä valvoo tietokoneen käyttöjärjestelmää. IDS on asennettu tietokoneeseen. Tämän järjestelmän etuna on, että se pystyy tarkkailemaan koko järjestelmää tarkasti eikä vaadi minkään muun laitteiston asentamista.

Isännän tunkeutumisen havaitsemisjärjestelmä

Työtapaan perustuen:

- Allekirjoitukseen perustuva tunkeutumisen havaitsemisjärjestelmä : Tämä järjestelmä toimii sovitusperiaatteella. Tiedot analysoidaan ja verrataan tunnettujen hyökkäysten allekirjoitukseen. Jos vastaavuuksia esiintyy, annetaan varoitus. Tämän järjestelmän etuna on, että sillä on enemmän tarkkuutta ja käyttäjän ymmärtämät vakiohälytykset.

Allekirjoitukseen perustuva tunkeutumisen havaitsemisjärjestelmä

- Poikkeavuuksiin perustuva tunkeutumisen havaitsemisjärjestelmä : Se koostuu normaalin verkkoliikenteen tilastollisesta mallista, joka koostuu käytetystä kaistanleveydestä, liikenteelle määritetyistä protokollista, porteista ja verkkoon kuuluvista laitteista. Se seuraa säännöllisesti verkkoliikennettä ja vertaa sitä tilastomalliin. Jos poikkeavuuksia tai ristiriitoja ilmenee, järjestelmänvalvoja saa ilmoituksen. Tämän järjestelmän etuna on, että se pystyy havaitsemaan uudet ja ainutlaatuiset hyökkäykset.

Poikkeavuuksiin perustuva tunkeutumisen havaitsemisjärjestelmä

Perustuen niiden toimintaan:

- Passiivinen tunkeutumisen havaitsemisjärjestelmä : Se yksinkertaisesti havaitsee haittaohjelman tyypin ja antaa hälytyksen järjestelmän tai verkon järjestelmänvalvojalle. (Mitä olemme nähneet tähän asti!). Järjestelmänvalvoja suorittaa tarvittavat toimet.

Passiivinen tunkeutumisen havaitsemisjärjestelmä

- Reaktiivinen tunkeutumisen havaitsemisjärjestelmä : Se ei vain tunnista uhkaa, vaan myös suorittaa tiettyjä toimia palauttamalla epäilyttävän yhteyden tai estämällä verkkoliikenteen epäilyttävästä lähteestä. Se tunnetaan myös nimellä tunkeutumisen ehkäisyjärjestelmä.

Tunkeutumisen havaitsemisjärjestelmän tyypilliset ominaisuudet:

- Se seuraa ja analysoi käyttäjän ja järjestelmän toimintaa.

- Se suorittaa järjestelmätiedostojen ja muiden kokoonpanojen sekä käyttöjärjestelmän tarkastuksen.

- Se arvioi järjestelmän ja datatiedostojen eheyden

- Se analysoi malleja tunnettujen hyökkäysten perusteella.

- Se havaitsee virheet järjestelmän kokoonpanossa.

- Se tunnistaa ja varoittaa, jos järjestelmä on vaarassa.

Ilmainen tunkeutumisen havaitsemisohjelmisto

Snort tunkeutumisen havaitsemisjärjestelmä

Yksi yleisimmin käytetyistä tunkeutumisen havaitsemisohjelmista on Snort-ohjelmisto. Se on verkon tunkeutuminen Tunnistusohjelmisto kehittänyt lähdetiedosto. Se suorittaa reaaliaikaisen liikenneanalyysin ja protokolla-analyysin, mallien sovittamisen ja erilaisten hyökkäysten havaitsemisen.

Snort tunkeutumisen havaitsemisjärjestelmä

Snort-pohjainen tunkeutumisen havaitsemisjärjestelmä koostuu seuraavista komponenteista:

Snort IDS: n komponentit tunkeutumisen havaitsemisjärjestelmällä ja Snortilla

- Pakettidekooderi : Se ottaa paketteja eri verkoista ja valmistelee ne esikäsittelyä tai muita toimia varten. Se purkaa periaatteessa tulevat verkkopaketit.

- Esiprosessori : Se valmistelee ja muokkaa datapaketteja ja myös eheyttää datapaketit, purkaa TCP-virrat.

- Tunnistusmoottori : Se suorittaa pakettien havaitsemisen Snort-sääntöjen perusteella. Jos jokin paketti vastaa sääntöjä, ryhdytään asianmukaisiin toimiin, muuten se pudotetaan.

- Kirjaus- ja hälytysjärjestelmä : Havaittu paketti kirjataan joko järjestelmätiedostoihin tai uhatapauksissa järjestelmä hälyttää.

- Lähtömoduulit : Ne hallitsevat loki- ja hälytysjärjestelmän ulostulotyyppiä.

Tunkeutumisen havaitsemisjärjestelmien edut

- Verkkoa tai tietokonetta tarkkaillaan jatkuvasti hyökkäysten tai hyökkäysten varalta.

- Järjestelmää voidaan muokata ja muuttaa tiettyjen asiakkaiden tarpeiden mukaan, ja se voi auttaa järjestelmään ja verkkoon kohdistuvia ulkoisia ja sisäisiä uhkia.

- Se estää tehokkaasti verkon vahingoittumisen.

- Se tarjoaa käyttäjäystävällisen käyttöliittymän, joka mahdollistaa helpot turvallisuushallintajärjestelmät.

- Kaikki järjestelmän tiedostoihin ja hakemistoihin tehdyt muutokset voidaan helposti havaita ja ilmoittaa niistä.

Tunkeutumisen havaitsemisjärjestelmän ainoa haittapuoli on se, että he eivät pysty havaitsemaan hyökkäyksen lähdettä ja joka tapauksessa hyökkäyksessä vain lukitsevat koko verkon. Jos kysyttävää tästä konseptista tai sähkö- ja elektroniikkaprojekteista tulee lisää, jätä alla olevat kommentit.